Introdução

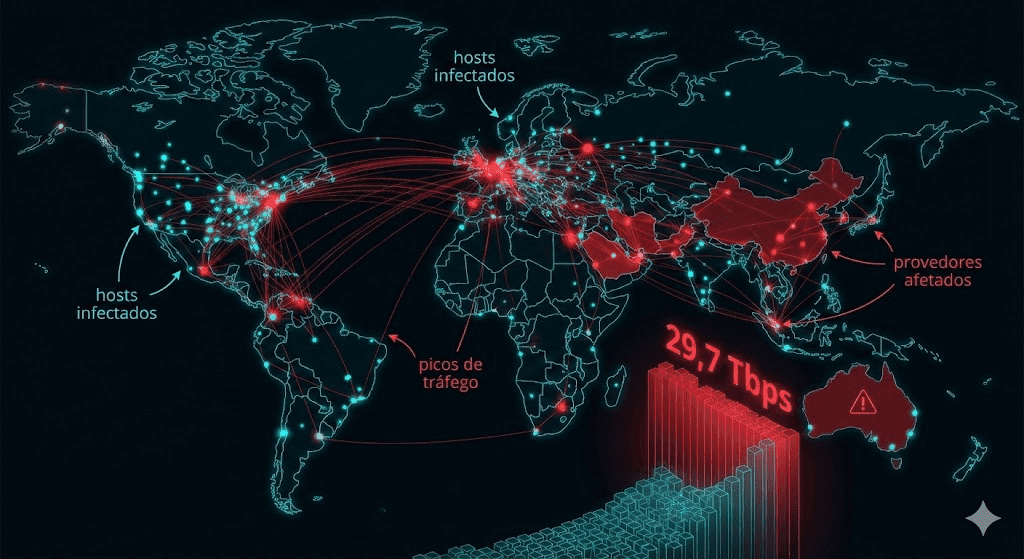

É com preocupação e também com espírito analítico que escrevo sobre o que se consolidou, em 2025, como o maior episódio de saturação de capacidade da internet: um ataque DDoS que alcançou picos de 29,7 Tbps e foi atribuído ao botnet Aisuru. Durante meus anos trabalhando com redes e sistemas embarcados, acompanhei a escalada dos vetores volumétricos; porém, o salto para dezenas de terabits expõe novos desafios no projeto de infraestrutura e na defesa de serviços críticos.

Muitos operadores de rede e equipes de segurança sentiram a pressão desse ataque não apenas pelo volume, mas pela combinação de taxa de pacotes e vetores múltiplos. Neste artigo eu explico o que sabemos sobre a Aisuru, como o ataque se manifestou, as técnicas de mitigação observadas (e recomendadas) e o que engenheiros e administradores podem fazer para reduzir riscos semelhantes.

O que foi observado: panorama técnico

O evento foi reportado por diversas empresas de mitigação e monitoramento, incluindo a Cloudflare (relatório Q3/2025) e veículos técnicos como The Hacker News e BleepingComputer. Em linhas gerais, o ataque apresentou as seguintes características:

- Volume: pico de 29,7 Tbps (terabits por segundo).

- Taxa de pacotes: bilhões de pacotes por segundo (Bpps) em rajadas, com picos relatados de ~14 Bpps em alguns vetores.

- Vetores múltiplos: combinação de amplificação/reflexão UDP, inundações TCP e exploração de serviços expostos.

- Origem: botnet massiva, estimada entre 1 e 4 milhões de hosts comprometidos, distribuídos globalmente.

Por que foi tão grande? Entendendo o Aisuru

Aisuru se destaca não só pelo número de hosts, mas pela sua arquitetura comercial: partes da infraestrutura do botnet são oferecidas como serviço, permitindo que atacantes aluguem capacidade e testem combinações de vetores. Além disso, a presença de dispositivos IoT com pilhas de rede vulneráveis (firmwares sem atualizações ou com serviços expostos) amplia enormemente a superfície de ataque.

Do ponto de vista técnico, alguns fatores contribuíram para o tamanho recorde:

- Uso intensivo de amplificadores UDP (ex.: serviços NTP, memcached em instâncias incorretas) para multiplicar banda.

- Spoofing de endereços IP em grande escala, tornando a atribuição mais difícil e aumentando o custo de filtrar com base em origem.

- Automação e otimização do próprio botnet para manter baixa latência e alto throughput simultaneamente.

Comparação com ataques anteriores

| Evento | Pico (Tbps) | Ano | Observações |

|---|---|---|---|

| Aisuru (recorde) | 29,7 | 2025 | Vetores múltiplos, Bpps elevados, mitigado por grandes scrubbing networks |

| Registro anterior (ex.: 22 Tbps) | ~22 | 2025 | Hiper-volumétrico, já mostrava tendência de crescimento |

| Mirai (picos históricos) | Variável (centenas de Gbps) | 2016–2017 | Primórdios dos botnets IoT em massa |

Impacto prático em redes e serviços

Mesmo que muitas operadoras e provedores de CDN consigam absorver ou redirecionar grandes volumes, ataques desse porte testam buffers, tabelas de roteamento e políticas de QoS. Entre os efeitos práticos mais observados:

- Congestionamento em links de backbone e provedores regionais.

- Latência elevada e perda de pacotes para serviços legítimos.

- Exaustão de estados em equipamentos de borda (firewalls, NATs) quando a taxa de novas sessões é alta.

Técnicas de mitigação observadas

Empresas como a Cloudflare e operadoras de grande porte empregarão pilhas de mitigação em camadas. Eis práticas que eu recomendo considerar, seja em cloud, provedor ou rede corporativa:

- Scrubbing networks: redirecionamento de tráfego para centros de limpeza com alta capacidade.

- Rate limiting e filtros por assinatura: aplicar limites por prefixo/IP/protocolo quando possível.

- Filtragem no provedor de trânsito: coordenação com ISPs para bloquear vetores amplificados na borda.

- Proteção de estado: aumentar timeouts e ajustar parâmetros de TCP/UDP em firewalls para resistir a Bpps.

- Observabilidade: monitorar métricas de tráfego por porta/protocolo e usar ferramentas de detecção anômala.

Exemplo prático: regra simples de nftables para limitar UDP (illustrativo)

# Exemplo ilustrativo para limitar pacotes UDP por segundo

# Ajuste conforme capacidade e teste em ambiente controlado

nft add table inet filter

nft add chain inet filter input { type filter hook input priority 0; }

nft add rule inet filter input udp limit rate 100/second accept

nft add rule inet filter input udp drop

Observação: regras na borda sozinhas não resolvem amplificação/reflexão; são parte de uma estratégia em camadas.

A perspectiva para IoT e sistemas embarcados

Como engenheiro e autor voltado para sistemas embarcados, lembro que muitos dispositivos atuais são parte do problema: firmwares sem atualizações, credenciais padrão e serviços expostos facilitam a expansão de botnets como a Aisuru. Minhas recomendações para desenvolvedores e integradores:

- Forçar atualizações seguras e processos de atualização OTA (Over-The-Air).

- Desativar serviços desnecessários e aplicar princípios de mínimo privilégio.

- Implementar telemetria responsável para detectar comportamentos de rede anômalos.

Ataques futuros: o que esperar

O salto para dezenas de terabits indica que veremos mais eventos hipervolumétricos, sobretudo se a infraestrutura de dispositivos IoT continuar vulnerável. Engenheiros de rede e líderes de produto precisam projetar com resiliência em mente: segmentação, redundância e parcerias com provedores de mitigação são essenciais.

Links e fontes

- Cloudflare — DDoS Threat Report Q3/2025

- The Hacker News — Record 29.7 Tbps DDoS Attack

- BleepingComputer — Aisuru botnet behind 29.7 Tbps attack

Conclusão

Recapitulando, o ataque atribuído ao Aisuru em 2025, com pico de 29,7 Tbps, é um marco que reforça a necessidade de defesa em camadas, melhores práticas em IoT e coordenação entre provedores. Eu incentivo profissionais e equipes a revisar estratégias de mitigação, investir em observabilidade e colaborar com provedores de segurança para reduzir superfície de ataque.

Se quiserem aplicar medidas práticas na sua infraestrutura, comece mapeando pontos de exposição e estabelecendo canais com scrubbing providers. A tecnologia existe; resta adapta-la à escala crescente das ameaças.

Deixe um comentário