Introdução

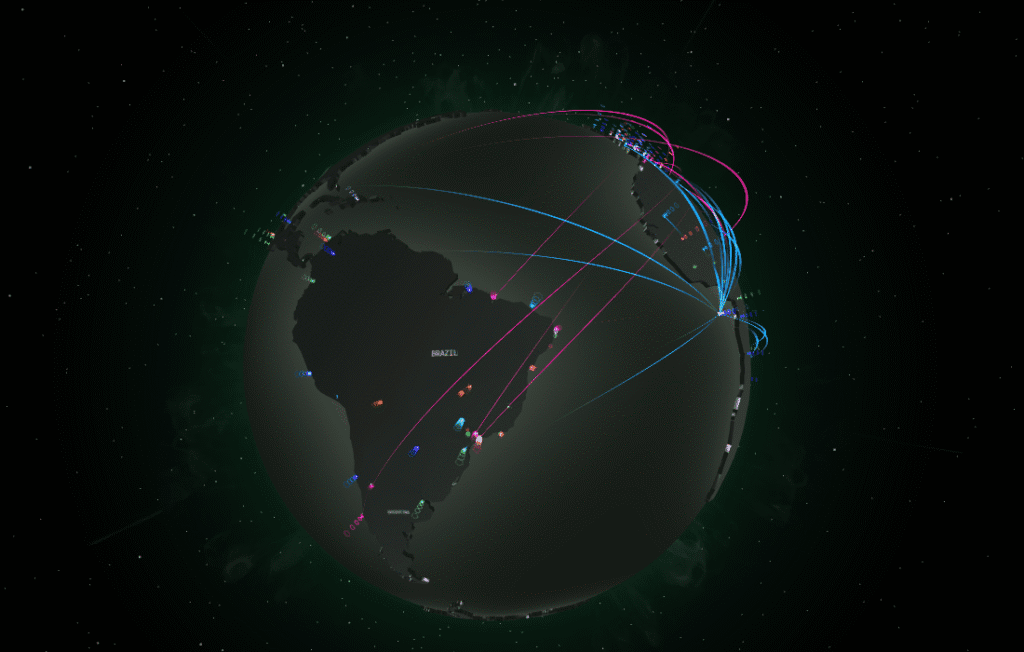

No meu trabalho com redes, segurança e sistemas embarcados, acompanho como ataques de negação de serviço evoluíram de incômodos locais a ameaças que testam a resiliência de toda a Internet. Em maio de 2025 testemunhamos um marco preocupante: o maior ataque DDoS registrado até hoje, com pico de 7,3 terabits por segundo (Tbps) e picos de bilhões de pacotes por segundo.

Esse evento não é apenas um número impressionante — ele revela táticas, vetores e fragilidades que impactam provedores, CDNs, hospedagem e, especialmente, a vasta base de dispositivos IoT que podem ser recrutados em botnets. Neste artigo eu explico como o ataque foi caracterizado, detalho os vetores usados, mostro medidas práticas aplicáveis em infraestrutura e dispositivos embarcados, e deixo comandos e playbooks que você pode usar hoje.

Por que esse texto importa para quem trabalha com embarcados

Durante meus anos trabalhando com ESP32 e outros microcontroladores, percebi que muitas decisões de projeto (senha padrão, serviços abertos, ausência de OTA assinada) transformam dispositivos em multiplicadores de risco. Ataques em escala Tbps demonstram que inseguranças locais têm impacto global — e que fabricantes e integradores têm papel crítico na defesa.

Contexto histórico e comparação entre grandes incidentes

Os ataques volumétricos cresceram tanto em largura de banda quanto em packets-per-second (PPS). Abaixo há uma tabela resumida com incidentes notáveis dos últimos anos, para contextualizar a magnitude do evento de 7,3 Tbps.

| Ano | Alvo / Evento | Pico (Tbps) | Pps | Vetor | Fonte |

|---|---|---|---|---|---|

| 2018 | GitHub (memcached) | ~1,35 | — | Amplificação memcached (UDP) | Cloudflare, 2018 |

| 2024 Q4 | Relatos corporativos | 5,6 | — | Tráfego volumétrico + botnets | Cloudflare DDoS reports |

| 2025 Q1 | Relatórios de mitigadores | 6,5 | ~4,8B (relatos) | Aumento de escala em PPS | Cloudflare DDoS report |

| Maio 2025 | Provedor de hosting (mitigado) | 7,3 | 4,8 bilhões | Amplificação + botnet massivo | Cloudflare (maio 2025) |

Descrição técnica do ataque de 7,3 Tbps

Segundo o relatório público do mitigador, o ataque alcançou pico de 7,3 Tbps e registrou taxas de até 4,8 bilhões de pacotes por segundo. O alvo reportado foi um provedor de hospedagem — escolha típica quando o objetivo é causar impacto amplo em cascata.

Características relevantes:

- Pico de largura de banda: 7,3 Tbps.

- Altas taxas de PPS: 4,8 Gpps reportados, que sobrecarregam CPU e encaminhamento de borda.

- Duração dos bursts: curtos (segundos a minutos), mas suficientemente intensos para causar perda de disponibilidade e gerar enormes volumes agregados.

- Vetores combinados: tráfego proveniente de botnets, reflexões/amplificações UDP (serviços mal configurados) e pequenas mensagens para maximizar PPS.

O que torna esse ataque especialmente desafiador

Dois fatores principais aumentam a dificuldade de mitigação:

- Scale combinado: alta banda + alto PPS. Enquanto links podem suportar muitos Tbps, o processamento de bilhões de pacotes por segundo em equipamentos de borda é o gargalo.

- Distribuição geográfica e densidade: botnets e amplificadores espalhados tornam a remoção do tráfego por meio de bloqueios simples ineficaz.

Técnicas e vetores explicados

1) Amplificação e reflexão UDP

No ataque de maior escala, amplificadores UDP (ex.: memcached, CLDAP, NTP, SSDP, DNS recursivo) costumam ser usados. O atacante envia requisições pequenas com o IP forjado do alvo e recebe respostas muito maiores — multiplicando a largura de banda disponível.

Mitigações práticas: fechar serviços UDP expostos, aplicar rate limiting, e trabalhar com provedores para implementar BCP38 (ingress filtering) para reduzir IP spoofing.

2) Botnets compostas por dispositivos IoT

Dispositivos embarcados inseguros (câmeras, roteadores, smart plugs) continuam sendo recrutados em massa. A facilidade de exploração (senhas padrão, firmware desatualizado) faz desses equipamentos a força de ataque primária em muitos eventos.

Mitigações práticas: fabricantes devem exigir troca de senha no primeiro boot, fornecer OTA assinadas e documentar segmentação de rede para integradores.

3) Ataques orientados a PPS

Atacantes focam em enviar pacotes pequenos, maximizando PPS para esgotar CPU dos roteadores e firewalls, em vez de saturar apenas a banda. Esse vetor exige mitigação com filtragem no nível do kernel e hardware com alta capacidade de PPS.

Mitigações práticas: eBPF/XDP para descarte precoce, uso de appliances com offload e dimensionamento de buffers e filas em equipamentos de borda.

4) Camada de aplicação (L7)

Embora menos volumétrico, ataques L7 são eficientes porque exploram recursos computacionais caros da aplicação. Cache, autenticação e WAFs bem afinados são a defesa primária.

Medidas práticas e playbooks

Abaixo está um conjunto de ações e comandos práticos que equipes de rede, provedores e fabricantes podem implementar, organizados por camada de responsabilidade.

Para provedores e operadores de rede

- Anycast + CDN: distribua o serviço para dissipar o impacto.

- Scrubbing: acordos com provedores de mitigação e rotas BGP para redirecionar tráfego malicioso.

- BCP38 / Ingress filtering: reduzir IP spoofing nas bordas.

- Monitoramento: métricas de PPS, SYN rate, NetFlow/sFlow/IPFIX com thresholds e alertas automáticos.

- Playbooks: procedimentos claros para rotas BGP, contatos upstream e comunicação externa.

Exemplos de tuning e regras (testar em staging)

sudo nft add table inet filter

sudo nft 'add chain inet filter input { type filter hook input priority 0 ; }'

sudo nft add rule inet filter input udp dport {11211,123,1900,389} drop comment "Block common amplifiers"

sudo nft add rule inet filter input tcp ct state new limit rate 100/second burst 200 packets drop

# iptables example for SYN flood

sudo iptables -N SYN_FLOOD

sudo iptables -A INPUT -p tcp --syn -j SYN_FLOOD

sudo iptables -A SYN_FLOOD -m limit --limit 10/second --limit-burst 20 -j RETURN

sudo iptables -A SYN_FLOOD -j DROP

Observação: esses snippets são exemplos rápidos — em produção, faça testes em staging, planeje rollback e avalie impacto em tráfego legítimo.

Para fabricantes de dispositivos IoT

- Provisionamento seguro: não usar credenciais padrão; exigir troca de senha no primeiro uso.

- OTA assinadas: firmwares com assinatura digital e transporte seguro.

- Serviços desativados por padrão: abrir portas apenas quando necessário.

- Telemetria e logs: métricas de egress e detecção de padrões anômalos.

- Rate limiting de egress no dispositivo: limitar conexões iniciadas por minuto.

Checklist imprimível (resumo acionável)

- Implementar BCP38/ingress filtering nas bordas

- Integrar Anycast + CDN / scrubbing providers

- Monitorar PPS e SYN rate; configurar alertas automáticos

- Bloquear/filtrar portas UDP amplificadoras (memcached, CLDAP, NTP, SSDP, DNS recursivo)

- Hardening de dispositivos IoT: senha obrigatória, OTA assinada, serviços fechados por padrão

- Playbooks de IR com rotas BGP e contatos upstream definidos

- Post-mortem com captura de signatures e atualização de regras

Impacto prático para a comunidade embarcada

Ao longo da minha experiência com projetos embarcados, vejo que muitos times priorizam custo e velocidade. O ataque de 7,3 Tbps é um lembrete de que inseguranças locais têm efeito global. Projetar com segurança por padrão reduz a superfície disponível para botnets e melhora a resiliência da Internet como um todo.

Casos de resposta que funcionam na prática

- Mitigação em camadas: bloquear no perímetro; caso persista, redirecionar para scrubbing.

- Automação: rodar playbooks automatizados que detectam e ativam regras de bloqueio e rotas BGP.

- Testes e exercícios: simulações controladas e tabletop com stakeholders para validar procedimentos.

Conclusão

O ataque de 7,3 Tbps em maio de 2025 marca um novo patamar na história dos DDoS: mostra tanto a capacidade de ataque disponível quanto a evolução das defesas que permitiram mitigar o evento. A mensagem principal para engenheiros embarcados, fabricantes e operadores é prática e direta: implemente segurança básica, garanta atualizações assinadas, e prepare playbooks e infra para resposta rápida.

Se você desenvolve dispositivos, comece hoje: obrigue troca de senha no primeiro boot, implemente OTA assinadas e minimize serviços expostos. Se você opera rede, revise BGP/Anycast, configure monitoramento de PPS e tenha acordos com scrubbing providers.

Deixe um comentário