No dia 1 de julho de 2025, a C&M Software anunciou que sofreu um dos maiores ataques já registrados ao sistema financeiro brasileiro, com um prejuízo estimado em cerca de 1 bilhão de reais.

Nessa matéria, vou descrever tudo o que eu consegui reunir sobre o incidente em questão.

Uma madrugada atípica

Às 0h18 da segunda-feira (30/06), a equipe da SmartPay recebeu um alerta dos seus sistemas sobre uma transação suspeita, onde uma conta recém-criada havia feito o deposito de 100 mil reais via Pix para comprar a criptomoeda Tether (USDT), que é uma stablecoin lastreada ao Dólar.

A SmartPay é uma fintech catarinense, fundada por Rocelo Lopes, que integra serviços de Pix à plataformas de criptomoedas, permitindo que pessoas utilizem o Pix para comprar criptomoedas como a Tether (USDT) e a Bitcoin (BTC).

Esse alerta fez com que a equipe da empresa desse início a um monitoramento mais aprofundado da rede de transferência de Bitcoin e de carteiras de criptomoedas no Brasil e logo ficou claro que havia um volume atípico de transações acontecendo naquela madruga, segundo o próprio Lopes.

Segundo Lopes, “O cliente estava em uma geolocalização que permitia aquela transferência, era uma região de poder aquisitivo alto”. O cliente também teria passado por um processo de KYC (Know Your Client), que envolve o envio de documentos e reconhecimento facial para que a conta seja aprovada.

“Ao mesmo tempo, começaram a aparecer outras contas, e a gente percebeu que havia algo errado”, acrescentou Lopes. Ainda na madrugada da segunda-feira, a empresa suspendeu todas as transações até que fosse identificado o motivo de tantas transações.

As suspeitas de fraude ficaram ainda mais fortes quanto a equipe identificou que uma conta que já estava sendo monitorada por ter sido utilizada anteriormente para lavagem de dinheiro também tentou realizar transações para comprar Bitcoin. “Essa pessoa já tinha um marcador de alerta, a gente estava fazendo validações adicionais para a compra de USDT, e, mesmo assim, ela insistiu em comprar bitcoin —isso tudo depois de um bom tempo sem utilizar nosso serviço”, disse Lopes.

Durante a manhã, por volta das 07h, a empresa começou uma análise das movimentações feitas com Tether em carteiras que já são conhecidas por intermediar grandes negócios. Essa análise deixou ainda mais claro que havia algo de errado acontecendo, pois o volume das transações estava muito acima do normal.

Algumas carteiras conhecidas por negociar apenas com USDT, cujo valor estável e baseado no dólar, passaram a procurar bitcoins, o que foi outro sinal importante para a equipe da empresa. “Como a gente conhece bem o mercado de USDT, é fácil analisar quando houve uma fraude e travar esses ativos. Se há um volume muito alto de compra de bitcoin, algo está errado”, disse Lopes.

Como a empresa também tem acesso ao sistema Pix, a equipe conseguiu identificar quais foram as instituições de onde o dinheiro tinha saído e entrar em contato para confirmar a fraude. E por volta das 10h30, a empresa confirmou o incidente após se reunir com a equipe da BMP (Banco Money Plus), a instituição financeira mais afetada pelo incidente.

– A maior parte dessas informações foi retirada da matéria da Folha de São Paulo.

A descoberta do incidente

Às 04h, Alarmado, um dos executivos da BMP, recebe uma ligação de um banco informando que 18 milhões de reais haviam sido transferidos de uma conta de reserva da BMP para esse mesmo banco via Pix.

Essas contas são mantidas por instituições financeiras em conjunto com o Banco Central, e são utilizadas exclusivamente para liquidação interbancária, em sistemas como o SITRAF (Sistema de Transferência de Fundos) e o STR (Sistema de Transferência de Reservas).

Alarmando logo se dirigiu ao escritório da BMP, onde conferiu que embora todos os sistemas da empresa estivessem intactos, várias outras transferências não autorizadas foram realizadas via Pix, levando embora um total de 400 mil reais da conta da empresa.

A confirmação veio após o contato com a empresa C&M Software, uma empresa que oferta o serviço de ponte entre instituições financeiras e o Banco Central. Atualmente, existem 7 empresas autorizadas e supervisionadas pelo Banco Central para prestar esse tipo de serviço, e elas conectam 293 instituições ao Banco Central.

Essas empresas são que disponibilizam as APIs (Application Programming Interface) que dão acesso à funções do SPB (Sistema Brasileiro de Pagamentos), como o Pix e o TED. E fintechs, normalmente utilizam esses sistemas para ter acesso as suas contas de reserva.

– A maior parte dessas informações foi retirada da matéria do Brazil Journal.

A C&M Software e a investigação

Na terça-feira (01/07), a C&M Software divulgou que havia sofrido o incidente de segurança e que já estava em contato com o Banco Central, a Polícia Federal e a Polícial Civil do Estado de São Paulo. Tendo um inquérito aberto pela Polícia Federal na quarta-feira (02/07) para apurar o crime.

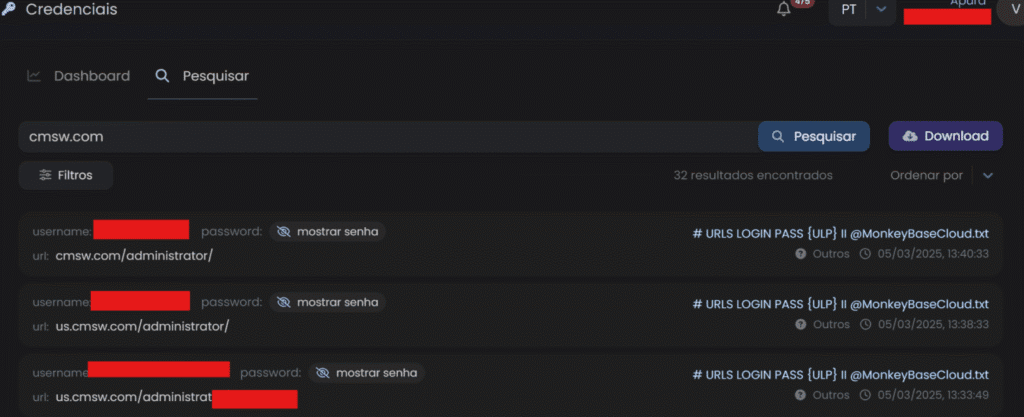

Na quinta-feira (03/07), a Divisão de Crimes Cibernético da Polícia Civil do Estado de São Paulo informou que identificou o uso de credenciais de acesso um funcionário da empresa, indicando que o mesmo estaria supostamente envolvido no incidente.

O suspeito identificado como João Nazareno Roque, desenvolvedor bakcend júnior na C&M Software, foi preso durante na noite do mesmo dia e a polícia fez a apreensão de equipamentos eletrônicos que estavam na casa dele e que devem auxiliar nas investigações.

Em nota, a C&M Software se manifestou sobre a situação. Veja abaixo:

“A C&M Software informa que segue colaborando de forma proativa com as autoridades competentes nas investigações sobre o incidente ocorrido em julho de 2025. Desde o primeiro momento, foram adotadas todas as medidas técnicas e legais cabíveis, mantendo os sistemas da empresa sob rigoroso monitoramento e controle de segurança. A estrutura robusta de proteção da CMSW foi decisiva para identificar a origem do acesso indevido e contribuir com o avanço das apurações em curso.

Até o momento, as evidências apontam que o incidente decorreu do uso de técnicas de engenharia social para o compartilhamento indevido de credenciais de acesso, e não de falhas nos sistemas ou na tecnologia da CMSW. Reforçamos que a CMSW não foi a origem do incidente e permanece plenamente operacional, com todos os seus produtos e serviços funcionando normalmente.

Em respeito ao trabalho das autoridades e ao sigilo necessário às investigações, a empresa manterá discrição e não se pronunciará publicamente enquanto os procedimentos estiverem em andamento. A CMSW reafirma seu compromisso com a integridade, a transparência e a segurança de todo o ecossistema financeiro do qual faz parte princípios que norteiam sua atuação ética e responsável ao longo de 25 anos de história.”

A empresa também publicou no seu site uma página com perguntas e respostas sobre o incidente.

– A maior parte dessas informações foi retirada da matéria da CNN Brasil.

A engenharia social

Durante o depoimento, o suspeito informou a polícia que teve contato com os hackers, sendo a primeira vez em março deste ano, quando um homem foi abordado por um homem que demonstrou saber detalhes sobre o seu trabalho qunado estava saindo de um bar na cidade de São Paulo.

Alguns dias após esse contato, o suspeito teria recebido uma ligação via WhatsApp oferecendo 5 mil reais em troca das suas credenciais de acesso. Após o pagamento, feito em notas de 100 reais por um motoby, o suspeito forneceu as credenciais ao motoby, dando aos hackers o acesso ao sistema da empresa.

Duas semanas depois, o supesto teria criado uma conta no Notion, onde recebia instruções de como operar remotamente o sistema para executar comando comandos a partir do próprio computador. O suspeito teria recebido ainda um segundo pagamento, no valor de 10 mil reais, para continuar executando esses comandos.

O suspeito era responsável por desenvolver e manter a parte dos sistemas da empresa que não são visíveis para o usuário final, o que teria sido o motivo de seu aliciamento pelos hackers.

– A maior parte dessas informações foi retirada da matéria do g1.

Impactos aos usuários finais

O Banco Central suspendeu imediatamente o acesso da C&M Software ao sistema Pix após ser notificado do incidente, visando evitar maiores danos. Tal ação impactou diversas fintechs que utilizavam os sistemas da empresa, impedindo que seus clientes realizassem transferências via Pix.

O Banco Paulista foi uma das instituições afetadas por essa suspenção, informando a seus clientes que transferências via Pix estavam temporariamente fora do ar. A Credsystem também foi afetada e recomendou que seus clientes realizações transferências do tipo TED (Transferência Eletrônica Disponível) gratuita.

Porém, na quinta-feira (03/07), a empresa informou que o seu acesso ao sistema Pix foi parcialmente reestabelecido sob o regime de produção controlado, funcionando apenas das 6h30 às 18h30 e sob acompanhamento técnico por parte do Banco Central.

Além da BMP, Credsystem, Banco Paulista, Banco Carrefour Igreja Bola de Neve mais um cliente não publicamente identificado da C&M Software foram prejudicados pelo incidente, tendo valores retirados de suas contas. Mas vale ressaltar que esse incidente não afetou os sistemas e nem as contas dos clientes dessas empresas, movimentando apenas os valores das contas de reserva das mesmas.

Vulnerabilidades possivelmente exploradas

Durante minhas pesquisas, tive acesso a um boletim de segurança que não está classificado e está disponível na internet, mas que por questões jurídicas, não irei disponibilizar nessa matéria. Mas nesse relatório constam as seguintes vulnerabilidades:

| Vulnerabilidade | Categoria | Impacto |

|---|---|---|

| CVE-2023-46604 Apache ActiveMQ RCE: Deserialização insegura no protocolo OpenWire ainda presente em versões <5.18.3 | Message Broker / Middleware | Acesso shell ao servidor de mensageria ➜ roubo de chaves SPB ➜ falsificação de mensagens |

| CVE-2025-31324 SAP Visual Composer zero-day: upload arbitrário de arquivos sem autenticação, CVSS 10, ainda em exploração ativa | ERP / Contabilização | Webshell interno ➜ leitura de pfx ou tabelas com tokens de API bancária |

| CVE-2025-30016 SAP Financial Consolidation: falha de autenticação permite takeover de conta admin | Consolidação Financeira | Tomada do módulo contábil ➜ alteração de limites, geração de ordens de pagamento anômalas |

| CWE-922 Armazenamento de chaves SPB em arquivo sem HSM nem mTLS obrigatório; prática comum a provedores BaaS | Credenciais e Certificados | Furto/replay de certificados ➜ envio de transações falsas “assinadas” |

| BOLA & escopos OAuth mal definidos: falta de binding de token ao certificado, ausência de assinatura JWS | APIs de Open Finance / FAPI | Modificação de payload ➜ criar pagamentos ou extrair dados sem log |

Tais informações permitem compreender quais técnicas podem ter sido utilizadas para realizar o ataque após a obtenção do acesso a rede com as credenciais fornecidas pelo funcionário supostamente envolvido.

Então sim, mesmo com a utilização das credenciais de acesso, ainda aparenta ter acontecido uma movimentação lateral para outros sistemas e um escalonamento de privilégios, permitindo uma exploração mais sofisticada.

Vale ressaltar que ainda não foi publicado nenhum laudo forense que indique o que exatamente aconteceu e quais foram as vulnerabilidades exploradas.

Categoria do incidente

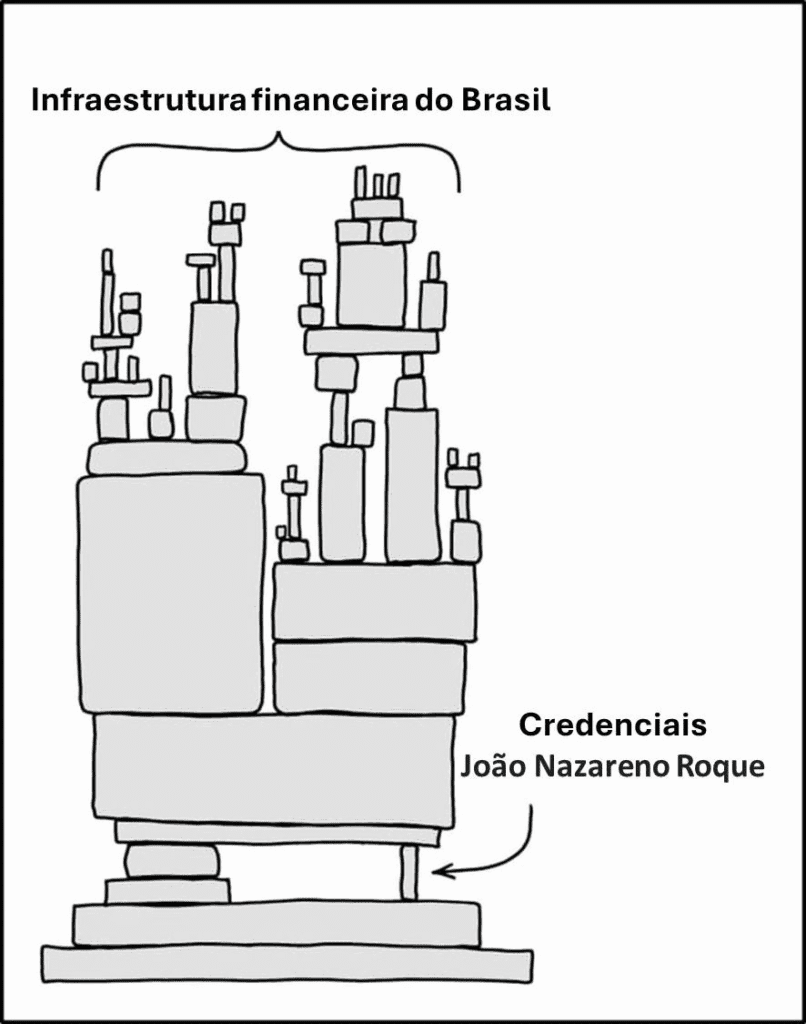

A infraestrutura financeira do Brasil depende de diversas instituições de grande, médio e pequeno porte para funcionar, e esse ataque explorou essa dependência para conseguir realizar as transações não autorizadas.

Por esse motivo, incidente foi classificado como “Supply Chain Attack”, ou “Ataque à Cadeia de Suprimentos” em português, que é quando o agente malicioso compromente um fornecedor ou prestador de serviços para atingir alvos maiores e/ou mais protegidos que dependem dele.

De forma simples, é um modelo de ataque onde o atacante não vai diretamente ao alvo principal, mas buscar por um elo mais frágil na sua cadeia de suprimentos, que nesse caso foi a C&M Software, que fornecia os sistemas que inteligavam essas instituições ao Banco Central.

Impactos financeiros

Até o momento não se chegou a um valor exato, mas algumas estimativas anunciadas pela imprensa podem chegar em até 4 bilhões de reais. A Polícia Civil do Estado de São Paulo também divulgou que apenas na BMP, o prejuízo causado foi de aproximadamente 541 milhões de reais.

Mas ainda na quarta-feira (02/07) a BMP publicou em seu site uma nota oficial sobre o incidente, onde afirma que “conta com colaterais suficientes para cobrir integralmente o valor impactado, sem prejuízo a sua operação ou a seus parceiros comerciais”.

Autoria do incidente

Até o momento, nenhum grupo ou indivíduo foi atribuído ao incidente e não há notícias de grupos de cibercriminosos assumindo a ação. Porém, o suspeito que foi preso informou a polícia que existem ao menos 4 pessoas envolvidas no crime, mas que ele sabe o nome de nenhum deles.

Conclusão

Esse incidente é sem dúvidas um marco no sistema financeiro brasileiro tanto pelo montante envolvido quanto pela sofisticação da ação. Embora a investigação aponte a exploração de vulnerabilidades em sistemas de mensageria e ERP, ficou claro que a verdadeira brecha explorada foi humana, com a engenharia social contra o funcionário da C&M Software. Acredito que esse episódio reforça três lições fundamentais para o ecossistema:

1. Fortalecimento de controles de acesso e de autenticação

Adoção de HSM para armazenamento de chaves SPB, obrigatoriedade de mTLS e binding de tokens, e revisão periódica de escopos OAuth, minimizando riscos de furto e replay.

2. Treinamento contínuo contra engenharia social

Simulações de phishing, campanhas de conscientização e canais seguros para denúncia de abordagens suspeitas ajudam a reduzir a vulnerabilidade inerente ao fator humano.

3. Resiliência operacional e governança de incidentes

Planos de contingência claros, contratos de colaterais e fluxos rápidos de comunicação entre fintechs, bancos e Banco Central são cruciais para mitigar impactos e retomar serviços essenciais, como o Pix, em regime controlado.

Por fim, mesmo que a identidade dos autores ainda esteja em aberto, este caso já impulsiona o setor a repensar suas práticas de segurança e governança, elevando o grau de maturidade e colaborando para fortalecer a confiança de milhões de usuários no sistema de pagamentos brasileiro.

Deixe um comentário